WordPress游戏应用下载主题

AZJ主题介绍

AZJ主题是一款基于WordPress开发的免费的双端独立的WordPress游戏应用下载主题。功能上没有一点多余没用的代码,可以说是专门为了下载站量身打造的WordPress主题。SEO优化上下足了功夫,可以说在SEO方面超越了目前99.9%WordPress主题。性能优化上也是相当的棒,目前使用阿里云99一年的活动机器,10万数据能达到秒开。

别再问WordPress能不能装100万1000万数据了,你要装那么多数据,你去玩别的程序就行。推荐安企CMS

AZJ主题下载

网盘下载:https://pan.quark.cn/s/71cdd706945e

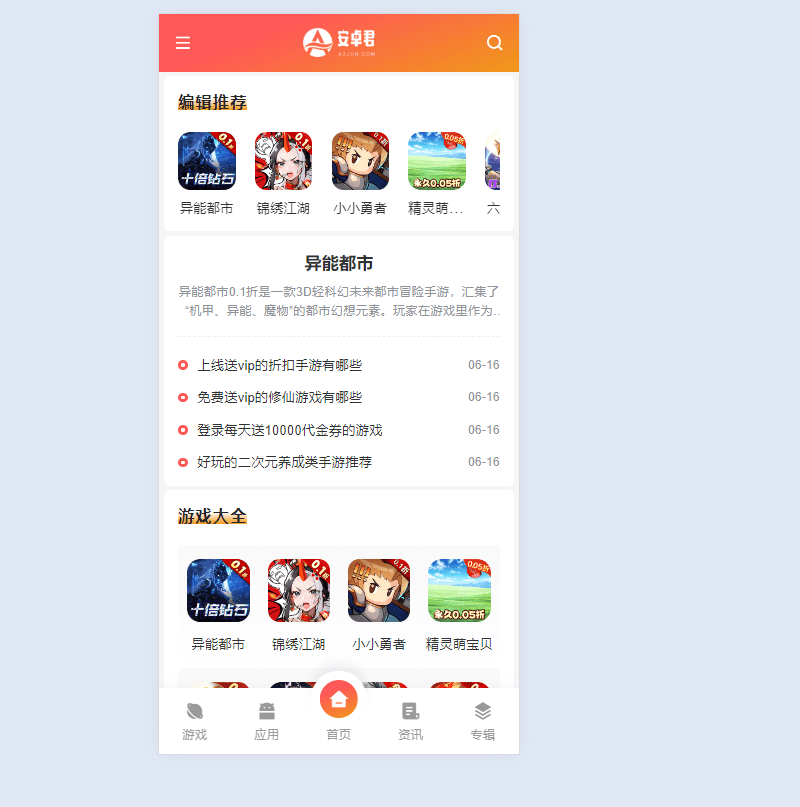

你下载的是2个文件夹,2个主题,一个PC端,一个移动端。

联系作者:

对AZJ主题有什么意见建议,或者使用上有什么问题的,可以加我咨询,QQ:1098816988、微信:A3824Z

使用方法:

1.首先在宝塔安装WordPress程序,如果连这一步都不会的,建议找我付费一次性全部搭建好整站。

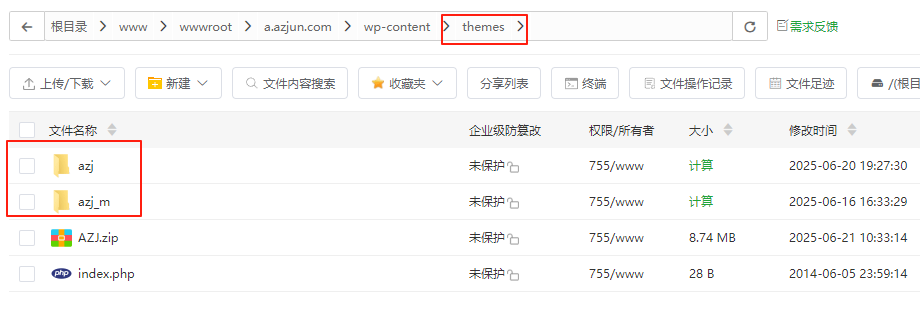

2.安装好WordPress后,在上面下载主题,上传到/wp-content/themes/这个目录。

3.上传压缩包,解压后,就会看到2个主题文件夹,azj/azj_m。然后登录网站后台,选择azj主题使用。

4.然后开始跟着步骤填写主题设置了。

移动端问题

1.首先绑定移动端域名,并且解析,如果www有ssl,移动端也必须要有。

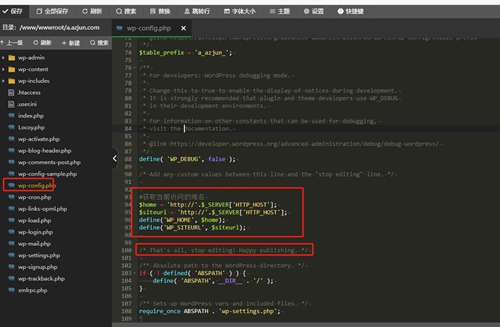

2.添加代码:在文件底部

#获取当前访问的域名$home = \'http://\'.$_SERVER[\'HTTP_HOST\'];$siteurl = \'http://\'.$_SERVER[\'HTTP_HOST\'];define(\'WP_HOME\', $home);define(\'WP_SITEURL\', $siteurl);代码添加位置看下图,在网站根目录找到wp-config.php这个文件,然后添加到 /* That’s all, stop editing! Happy publishing. */ 这段代码的上面,案例:

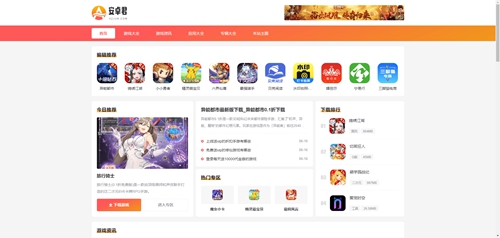

主题界面

采集规则:https://pan.quark.cn/s/4cbf74e76a52

下载权限

查看

- ¥ 免费下载 评论并刷新后下载 登录后下载

查看演示

- 0\">

- {{attr.name}}:

您当前的等级为 登录后免费下载登录 小黑屋反思中,不准下载! 评论后刷新页面下载评论 支付¥以后下载 请先登录 您今天的下载次数(次)用完了,请明天再来 支付积分以后下载立即支付 支付以后下载立即支付 您当前的用户组不允许下载升级会员 您已获得下载权限 您可以每天下载资源次,今日剩余次